Nmap6.45

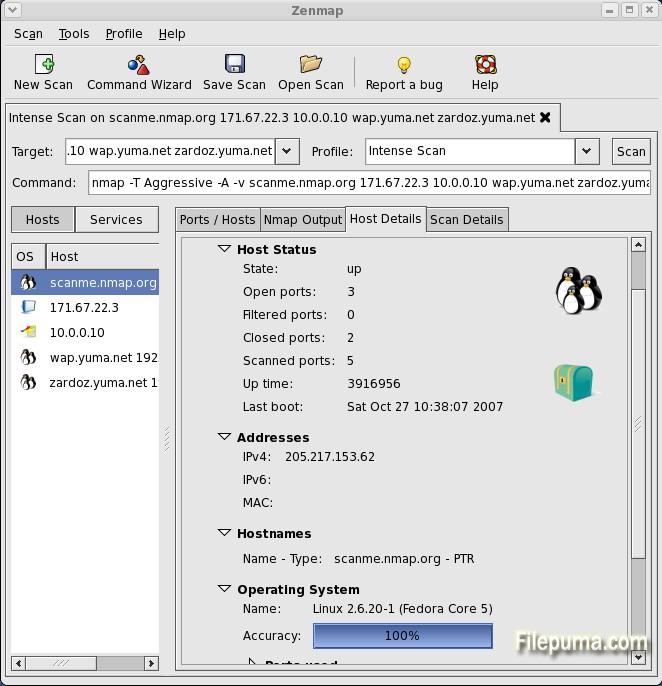

Nmap, abreviação de Network Mapper, é uma ferramenta de código aberto amplamente utilizada, projetada para descoberta de rede e auditoria de segurança. Desenvolvido por Gordon Lyon, Nmap é utilizado por administradores de rede, profissionais de segurança e hackers para escanear redes e identificar hosts e serviços. É altamente eficaz para inventário de rede, gerenciamento de cronogramas de atualização de serviços e monitoramento do tempo de atividade de hosts ou serviços.

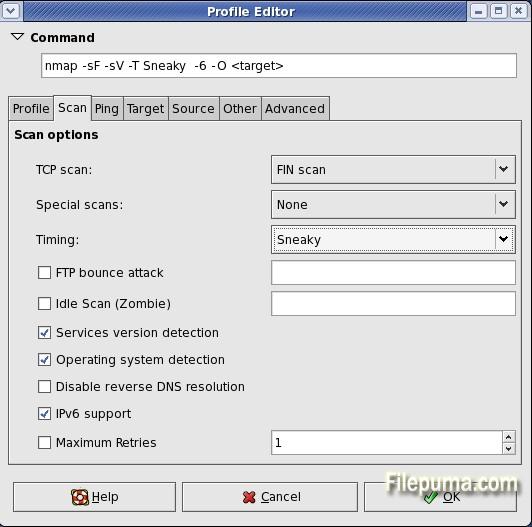

O Nmap opera enviando pacotes especialmente criados para hosts alvo e analisando suas respostas. Esse processo lhe permite determinar o status de vários dispositivos em uma rede, incluindo quais portas estão abertas, quais serviços estão em execução e quais sistemas operacionais estão em uso. O Nmap suporta uma ampla gama de técnicas de varredura, incluindo TCP connect, SYN scan, UDP scan e detecção de SO, permitindo uma análise completa da rede.

Uma das principais características do Nmap é seu motor de script (NSE), que permite aos usuários automatizar tarefas como detectar vulnerabilidades, descobrir malware e realizar reconhecimento avançado de rede. Os scripts NSE são escritos em Lua, uma linguagem de programação leve, permitindo que os usuários ampliem a funcionalidade do Nmap e personalizem as varreduras de acordo com suas necessidades específicas.

O Nmap é compatível com várias plataformas, incluindo Windows, macOS e Linux, tornando-o acessível para usuários de diferentes sistemas operacionais. Seus recursos robustos e facilidade de uso fazem do Nmap uma ferramenta essencial para avaliações de segurança de rede e um componente fundamental de muitos kits de ferramentas de cibersegurança.

Principais Recursos:

- Descoberta de Hosts: Encontra hosts ativos em uma rede.

- Varredura de Portas: Varre portas abertas para ver quais serviços estão em execução.

- Detecção de Versão de Serviço: Identifica versões de software em portas abertas.

- Detecção de SO: Detecta o sistema operacional e o tipo de dispositivo de um host.

- Nmap Scripting Engine (NSE): Usa scripts para tarefas como detecção de vulnerabilidades e automação.

- Evasão de Firewall: Evita firewalls e sistemas de segurança durante as varreduras.

- Saída Flexível: Suporta múltiplos formatos para resultados, como texto, XML e HTML.

- Varredura Furtiva: Verifica silenciosamente para evitar a detecção por sistemas de segurança.

- Suporte a IPv6: Funciona com redes IPv4 e IPv6.

- GUI (Zenmap): Oferece uma interface gráfica para uso mais fácil.

O que há de novo

- [NSE] Add ssl-heartbleed script to detect the Heartbleed bug in OpenSSL

- [NSE] Fixed an error-handling bug in socks-open-proxy that caused it to fail when scanning a SOCKS4-only proxy.

- [NSE] Improved ntp-info script to handle underscores in returned data.

- [NSE] Add quake1-info script for retrieving server and player information from Quake 1 game servers. Reports potential DoS amplification factor.

- [NSE] Add unicode library for decoding and encoding UTF-8, UTF-16, CP437 and other character sets to Unicode code points. Scripts that previously just added or skipped nulls in UTF-16 data can use this to support non-ASCII characters.

- When doing a ping scan (-sn), the --open option will prevent down hosts from being shown when -v is specified. This aligns with similar output for other scan types.

- [Ncat] Added support for socks5 and corresponding regression tests.

- [NSE] Add http-ntlm-info script for getting server information from Web servers that require NTLM authentication.

- Added TCP support to dns.lua.

- Added safe fd_set operations. This makes nmap fail gracefully instead of crashing when the number of file descriptors grows over FD_SETSIZE.

- [NSE] Added tls library for functions related to SSLv3 and TLS messages. Existing ssl-enum-ciphers, ssl-date, and tls-nextprotoneg scripts were updated to use this library.

- [NSE] Add sstp-discover script to discover Microsoft's Secure Socket Tunnelling Protocol

- [NSE] Added unittest library and NSE script for adding unit tests to NSE libraries. See unittest.lua for examples, and run `nmap --script=unittest --script-args=unittest.run -d` to run the tests.

- Updated bundled liblua from 5.2.2 to 5.2.3 (bugfix release)

- Added version detection signatures and probes for a bunch of Android remote mouse/keyboard servers, including AndroMouse, AirHID, Wifi-mouse, and RemoteMouse.

- [NSE] Added allseeingeye-info for gathering information from games using this query protocol. A version detection probe was also added.

- [NSE] Add freelancer-info to gather information about the Freelancer game server. Also added a related version detection probe and UDP protocol payload for detecting the service.

- [Ncat] Fixed compilation when --without-liblua is specified in configure (an #include needed an ifdef guard).

- [NSE] Add http-server-header script to grab the Server header as a last-ditch effort to get a software version. This can't be done as a softmatch because of the need to match non-HTTP services that obey some HTTP requests.

- [NSE] Add rfc868-time script to get the date and time from an RFC 868 Time server.

- [NSE] Add weblogic-t3-info script that detects the T3 RMI protocol used by Oracle/BEA Weblogic. Extracts the Weblogic version, as well

- Fixed a bug in libdnet with handling interfaces with AF_LINK addresses on FreeBSD >9 .Likely affected other *BSDs. Handled by skipping these non-network addresses.

- Fixed a bug with UDP checksum calculation. When the UDP checksum is zero (0x0000), it must be transmitted as 1's-complement -0 (0xffff) to avoid ambiguity with +0, which indicates no checksum was calculated. This affected UDP on IPv4 only.

- [NSE] Removed a fixed value (28428) which was being set for the Request ID in the snmpWalk library function; a value based on nmap.clock_ms will now be set instead.

- [NSE] Add http-iis-short-name-brute script that detects Microsoft IIS servers vulnerable to a file/folder name disclosure and a denial of service vulnerability. The script obtains the "shortnames" of the files and folders in the webroot folder.

- Idle scan now supports IPv6. IPv6 packets don't usually come with fragments identifiers like IPv4 packets do, so new techniques had to be developed to make idle scan possible.

- [NSE] Add http-dlink-backdoor script that detects DLink routers with firmware backdoor allowing admin access over HTTP interface.

- The ICMP ID of ICMP probes is now matched against the sent ICMP ID, to reduce the chance of false matches.

- [NSE] Made telnet-brute support multiple parallel guessing threads, reuse connections, and support password-only logins.

- [NSE] Made the table returned by ssh1.fetch_host_key contain a "key" element, like that of ssh2.fetch_host_key. This fixed a crash in the ssh-hostkey script. The "key" element of ssh2.fetch_host_key now is base64-encoded, to match the format used by the known_hosts file.

- [Nsock] Handle timers and timeouts via a priority queue (using a heap) for improved performance. Nsock now only iterates over events which are completed or expired instead of inspecting the entire event set at each iteration.

- [NSE] Update dns-cache-snoop script to use a new list of top 50 domains rather than a 2010 list.

- [NSE] Added the qconn-exec script , which tests the QNX QCONN service for remote command execution.

- [Zenmap] Fixed a crash that would happen when you entered a search term starting with a colon: "AttributeError: 'FilteredNetworkInventory' object has no attribute 'match_'".

- [Ncat] Added NCAT_PROTO, NCAT_REMOTE_ADDR, NCAT_REMOTE_PORT, NCAT_LOCAL_ADDR and NCAT_LOCAL_PORT environment variables being set in all --*-exec child processes.

Programa disponível em outras línguas

Avaliações dos usuários

Classificação do Usuário

Licença:

Grátis

Requisitos:

Windows All

Idiomas:

English

Tamanho:

25.6MB

Editor:

Atualizado:

Apr 14, 2014

limpo

Reporte o software

Última Versão

Versões Antigas

Software do Desenvolvedor

Níveis de Segurança

Para evitar qualquer dano potencial ao seu dispositivo e garantir a segurança dos seus dados e privacidade, nossa equipe verifica cada vez que um novo arquivo de instalação é carregado em nossos servidores ou vinculado a um servidor remoto e revisa periodicamente o arquivo para confirmar ou atualizar seu status. Com base nessa verificação, definimos os seguintes níveis de segurança para quaisquer arquivos que possam ser baixados.

limpo

limpo

É altamente provável que este programa de software seja seguro.

Analisamos arquivos e URLs associados a este programa de software em mais de 60 dos principais serviços de antivírus do mundo; nenhuma possível ameaça foi encontrada. E não há software de terceiros incluído.

Aviso

Aviso

Este programa é sustentado por publicidade e pode oferecer a instalação de programas de terceiros que não são necessários. Estes podem incluir uma barra de ferramentas, mudança da sua página inicial, motor de busca padrão ou instalação de outros programas de terceiros. Estes podem ser falsos positivos e aconselhamos nossos usuários a terem cuidado ao instalar e usar este software.

Desabilitado

Desabilitado

Este software não está mais disponível para download. É altamente provável que este programa de software seja malicioso ou tenha problemas de segurança ou outros motivos.

Enviar um relatório

Obrigada!

Seu relatório foi enviado.

Vamos revisar sua solicitação e tomar as medidas apropriadas.

Por favor, observe que você não receberá uma notificação sobre qualquer ação tomada devido a este relatório. Pedimos desculpas por qualquer inconveniente que isso possa causar.

Agradecemos sua ajuda em manter nosso site limpo e seguro.

Download gratuito

Download gratuito

Nmap 7.95

Nmap 7.95 Agnitum Outpost Security Suite 9.1

Agnitum Outpost Security Suite 9.1