Nmap6.45

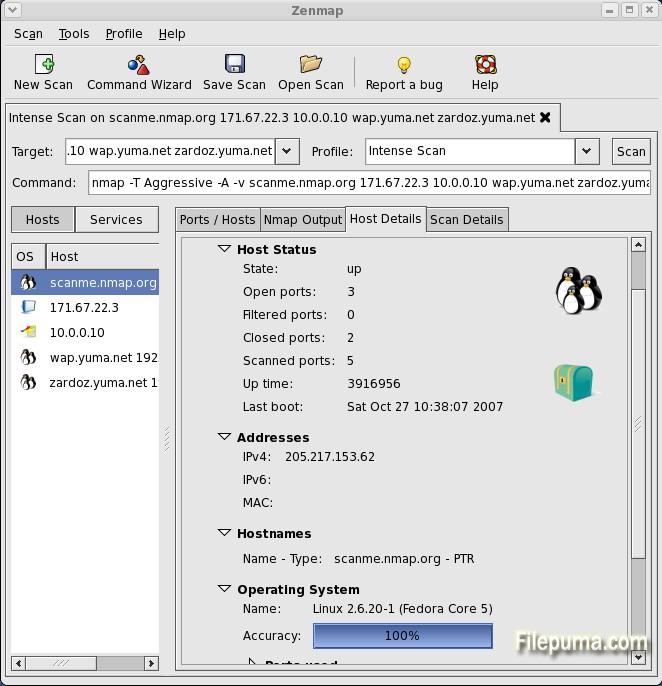

Nmap, afkorting voor Network Mapper, is een veelgebruikt open-source tool ontworpen voor netwerkontdekking en beveiligingsauditing. Ontwikkeld door Gordon Lyon, wordt Nmap gebruikt door netwerkbeheerders, beveiligingsprofessionals en hackers om netwerken te scannen en hosts en diensten te identificeren. Het is zeer effectief voor netwerkinventarisatie, het beheren van service-upgradeschema's en het bewaken van uptime van hosts of diensten.

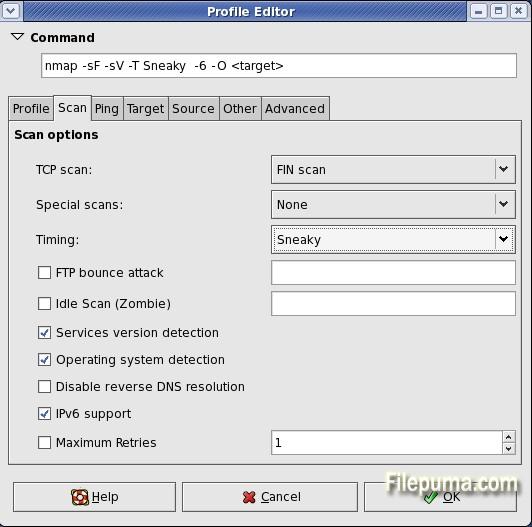

Nmap werkt door speciaal vervaardigde pakketten naar doelhosts te sturen en hun reacties te analyseren. Dit proces stelt het in staat om de status van verschillende apparaten op een netwerk te bepalen, inclusief welke poorten open zijn, welke services draaien en welke besturingssystemen in gebruik zijn. Nmap ondersteunt een breed scala aan scanttechnieken, waaronder TCP connect, SYN scan, UDP scan en OS-detectie, wat grondige netwerkanalyse mogelijk maakt.

Een van de belangrijkste kenmerken van Nmap is de scripts-engine (NSE), waarmee gebruikers taken kunnen automatiseren zoals het detecteren van kwetsbaarheden, het ontdekken van malware en het uitvoeren van geavanceerde netwerkverkenning. NSE-scripts zijn geschreven in Lua, een lichtgewicht programmeertaal, waardoor gebruikers de functionaliteit van Nmap kunnen uitbreiden en scans kunnen aanpassen aan hun specifieke behoeften.

Nmap wordt ondersteund op meerdere platforms, waaronder Windows, macOS en Linux, waardoor het toegankelijk is voor gebruikers van verschillende besturingssystemen. De robuuste functies en gebruiksgemak maken Nmap een essentieel hulpmiddel voor netwerkbeveiligingsbeoordelingen en een fundamenteel onderdeel van veel cybersecurity-toolkits.

Belangrijkste kenmerken:

- Host Discovery: Vindt actieve hosts op een netwerk.

- Poortscannen: Scant open poorten om te zien welke diensten draaien.

- Detectie van serviceversies: Identificeert softwareversies op open poorten.

- OS-detectie: Detecteert het besturingssysteem en apparaattype van een host.

- Nmap Scripting Engine (NSE): Gebruikt scripts voor taken zoals kwetsbaarheidsdetectie en automatisering.

- Firewall Evasion: Omzeilt firewalls en beveiligingssystemen tijdens scans.

- Flexibele Output: Ondersteunt meerdere formaten voor resultaten, zoals tekst, XML en HTML.

- Stealth Scanning: Scant stilletjes om detectie door beveiligingssystemen te vermijden.

- IPv6 Support: Werkt met zowel IPv4- als IPv6-netwerken.

- GUI (Zenmap): Biedt een grafische interface voor gemakkelijker gebruik.

Wat is nieuw?

- [NSE] Add ssl-heartbleed script to detect the Heartbleed bug in OpenSSL

- [NSE] Fixed an error-handling bug in socks-open-proxy that caused it to fail when scanning a SOCKS4-only proxy.

- [NSE] Improved ntp-info script to handle underscores in returned data.

- [NSE] Add quake1-info script for retrieving server and player information from Quake 1 game servers. Reports potential DoS amplification factor.

- [NSE] Add unicode library for decoding and encoding UTF-8, UTF-16, CP437 and other character sets to Unicode code points. Scripts that previously just added or skipped nulls in UTF-16 data can use this to support non-ASCII characters.

- When doing a ping scan (-sn), the --open option will prevent down hosts from being shown when -v is specified. This aligns with similar output for other scan types.

- [Ncat] Added support for socks5 and corresponding regression tests.

- [NSE] Add http-ntlm-info script for getting server information from Web servers that require NTLM authentication.

- Added TCP support to dns.lua.

- Added safe fd_set operations. This makes nmap fail gracefully instead of crashing when the number of file descriptors grows over FD_SETSIZE.

- [NSE] Added tls library for functions related to SSLv3 and TLS messages. Existing ssl-enum-ciphers, ssl-date, and tls-nextprotoneg scripts were updated to use this library.

- [NSE] Add sstp-discover script to discover Microsoft's Secure Socket Tunnelling Protocol

- [NSE] Added unittest library and NSE script for adding unit tests to NSE libraries. See unittest.lua for examples, and run `nmap --script=unittest --script-args=unittest.run -d` to run the tests.

- Updated bundled liblua from 5.2.2 to 5.2.3 (bugfix release)

- Added version detection signatures and probes for a bunch of Android remote mouse/keyboard servers, including AndroMouse, AirHID, Wifi-mouse, and RemoteMouse.

- [NSE] Added allseeingeye-info for gathering information from games using this query protocol. A version detection probe was also added.

- [NSE] Add freelancer-info to gather information about the Freelancer game server. Also added a related version detection probe and UDP protocol payload for detecting the service.

- [Ncat] Fixed compilation when --without-liblua is specified in configure (an #include needed an ifdef guard).

- [NSE] Add http-server-header script to grab the Server header as a last-ditch effort to get a software version. This can't be done as a softmatch because of the need to match non-HTTP services that obey some HTTP requests.

- [NSE] Add rfc868-time script to get the date and time from an RFC 868 Time server.

- [NSE] Add weblogic-t3-info script that detects the T3 RMI protocol used by Oracle/BEA Weblogic. Extracts the Weblogic version, as well

- Fixed a bug in libdnet with handling interfaces with AF_LINK addresses on FreeBSD >9 .Likely affected other *BSDs. Handled by skipping these non-network addresses.

- Fixed a bug with UDP checksum calculation. When the UDP checksum is zero (0x0000), it must be transmitted as 1's-complement -0 (0xffff) to avoid ambiguity with +0, which indicates no checksum was calculated. This affected UDP on IPv4 only.

- [NSE] Removed a fixed value (28428) which was being set for the Request ID in the snmpWalk library function; a value based on nmap.clock_ms will now be set instead.

- [NSE] Add http-iis-short-name-brute script that detects Microsoft IIS servers vulnerable to a file/folder name disclosure and a denial of service vulnerability. The script obtains the "shortnames" of the files and folders in the webroot folder.

- Idle scan now supports IPv6. IPv6 packets don't usually come with fragments identifiers like IPv4 packets do, so new techniques had to be developed to make idle scan possible.

- [NSE] Add http-dlink-backdoor script that detects DLink routers with firmware backdoor allowing admin access over HTTP interface.

- The ICMP ID of ICMP probes is now matched against the sent ICMP ID, to reduce the chance of false matches.

- [NSE] Made telnet-brute support multiple parallel guessing threads, reuse connections, and support password-only logins.

- [NSE] Made the table returned by ssh1.fetch_host_key contain a "key" element, like that of ssh2.fetch_host_key. This fixed a crash in the ssh-hostkey script. The "key" element of ssh2.fetch_host_key now is base64-encoded, to match the format used by the known_hosts file.

- [Nsock] Handle timers and timeouts via a priority queue (using a heap) for improved performance. Nsock now only iterates over events which are completed or expired instead of inspecting the entire event set at each iteration.

- [NSE] Update dns-cache-snoop script to use a new list of top 50 domains rather than a 2010 list.

- [NSE] Added the qconn-exec script , which tests the QNX QCONN service for remote command execution.

- [Zenmap] Fixed a crash that would happen when you entered a search term starting with a colon: "AttributeError: 'FilteredNetworkInventory' object has no attribute 'match_'".

- [Ncat] Added NCAT_PROTO, NCAT_REMOTE_ADDR, NCAT_REMOTE_PORT, NCAT_LOCAL_ADDR and NCAT_LOCAL_PORT environment variables being set in all --*-exec child processes.

Programma beschikbaar in andere talen

- Download Nmap

- Télécharger Nmap

- Herunterladen Nmap

- Scaricare Nmap

- ダウンロード Nmap

- Descargar Nmap

- Baixar Nmap

Gebruikersbeoordelingen

Gebruikersbeoordeling

Licentie:

Vrij

Vereisten:

Windows All

Talen:

English

Grootte:

25.6MB

Uitgever:

Bijgewerkt:

Apr 14, 2014

Schoon

Rapportsoftware

Nieuwste versie

Oude versies

Ontwikkelaarsoftware

Beveiligingsniveaus

Om eventuele schade aan uw apparaat te voorkomen en de veiligheid van uw gegevens en privacy te waarborgen, controleert ons team elke keer wanneer een nieuw installatiebestand naar onze servers wordt geüpload of aan een externe server wordt gekoppeld, en beoordeelt het bestand periodiek om de status te bevestigen of bij te werken. Op basis van deze controles stellen we de volgende veiligheidsniveaus in voor alle downloadbare bestanden.

Schoon

Schoon

Het is zeer waarschijnlijk dat dit softwareprogramma schoon is.

We hebben bestanden en URL's die aan dit softwareprogramma zijn gekoppeld gescand in meer dan 60 van 's werelds toonaangevende antivirusdiensten; er zijn geen mogelijke bedreigingen gevonden. En er is geen software van derden gebundeld.

Waarschuwing

Waarschuwing

Dit programma wordt ondersteund door advertenties en kan aanbieden om programma's van derden te installeren die niet vereist zijn. Dit kan een werkbalk, het wijzigen van je startpagina, de standaard zoekmachine of het installeren van andere programma's van derden omvatten. Dit kunnen valse positieven zijn, en onze gebruikers worden aangeraden voorzichtig te zijn bij het installeren en gebruiken van deze software.

Gehandicapt

Gehandicapt

Deze software is niet langer beschikbaar voor download. Het is zeer waarschijnlijk dat dit softwareprogramma kwaadwillig is of veiligheidsproblemen of andere redenen heeft.

Dien een rapport in

Dank je wel!

Je rapport is verstuurd.

We zullen uw verzoek beoordelen en passende maatregelen nemen.

Houd er rekening mee dat u geen notificatie zult ontvangen over enige actie die is ondernomen vanwege dit rapport. Onze excuses voor het ongemak dat dit kan veroorzaken.

We waarderen je hulp bij het schoon en veilig houden van onze website.

Gratis Download

Gratis Download

Nmap 7.95

Nmap 7.95 Agnitum Outpost Security Suite 9.1

Agnitum Outpost Security Suite 9.1