Nmap6.45

Nmap, abréviation de Network Mapper, est un outil open-source largement utilisé, conçu pour la découverte de réseau et l'audit de sécurité. Développé par Gordon Lyon, Nmap est utilisé par les administrateurs réseau, les professionnels de la sécurité et les hackers pour analyser les réseaux et identifier les hôtes et les services. Il est très efficace pour l'inventaire réseau, la gestion des calendriers de mise à niveau des services et la surveillance du temps de disponibilité des hôtes ou des services.

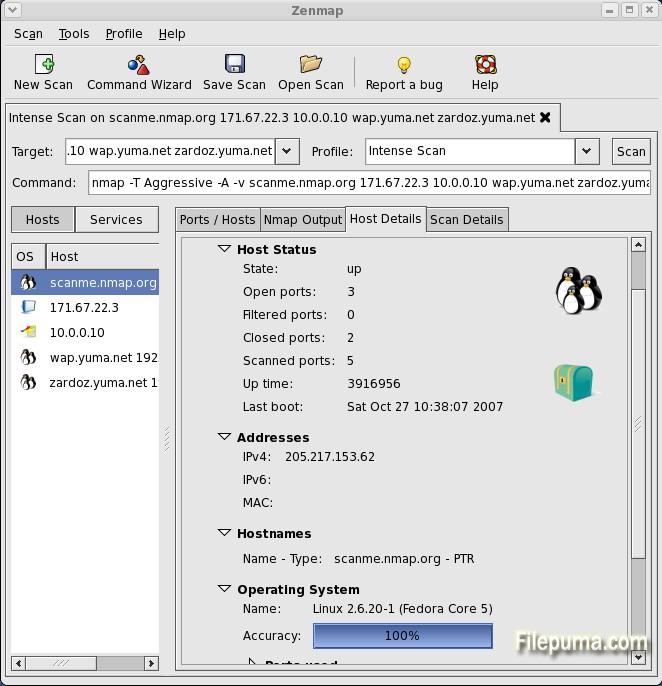

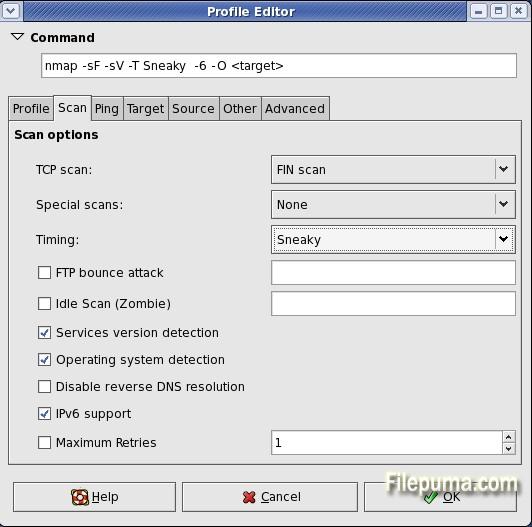

Nmap fonctionne en envoyant des paquets spécialement conçus aux hôtes ciblés et en analysant leurs réponses. Ce processus lui permet de déterminer l'état de divers appareils sur un réseau, y compris quels ports sont ouverts, quels services sont en cours d'exécution, et quels systèmes d'exploitation sont utilisés. Nmap prend en charge une large gamme de techniques de scan, y compris TCP connect, SYN scan, UDP scan, et détection d'OS, permettant une analyse réseau approfondie.

L'une des principales caractéristiques de Nmap est son moteur de script (NSE), qui permet aux utilisateurs d'automatiser des tâches telles que la détection de vulnérabilités, la découverte de logiciels malveillants et l'exécution de reconnaissances avancées du réseau. Les scripts NSE sont écrits en Lua, un langage de programmation léger, permettant aux utilisateurs d'étendre les fonctionnalités de Nmap et de personnaliser les analyses en fonction de leurs besoins spécifiques.

Nmap est pris en charge sur plusieurs plateformes, y compris Windows, macOS et Linux, ce qui le rend accessible aux utilisateurs de différents systèmes d'exploitation. Ses fonctionnalités robustes et sa facilité d'utilisation font de Nmap un outil essentiel pour les évaluations de sécurité réseau et un composant fondamental de nombreux outils de cybersécurité.

Caractéristiques principales :

- Découverte d'hôtes : trouve des hôtes actifs sur un réseau.

- Analyse de ports : Scanne les ports ouverts pour voir quels services sont en cours d'exécution.

- Détection de version de service : identifie les versions logicielles sur les ports ouverts.

- Détection de l'OS : Détecte le système d'exploitation et le type d'appareil d'un hôte.

- Nmap Scripting Engine (NSE) : Utilise des scripts pour des tâches telles que la détection des vulnérabilités et l'automatisation.

- Évasion de pare-feu : contourne les pare-feu et les systèmes de sécurité lors des analyses.

- Sortie flexible : prend en charge plusieurs formats pour les résultats, comme le texte, XML et HTML.

- Scan furtif : Scanne silencieusement pour éviter la détection par les systèmes de sécurité.

- Prise en charge d'IPv6 : Fonctionne avec les réseaux IPv4 et IPv6.

- GUI (Zenmap) : Offre une interface graphique pour une utilisation plus facile.

Quoi de neuf

- [NSE] Add ssl-heartbleed script to detect the Heartbleed bug in OpenSSL

- [NSE] Fixed an error-handling bug in socks-open-proxy that caused it to fail when scanning a SOCKS4-only proxy.

- [NSE] Improved ntp-info script to handle underscores in returned data.

- [NSE] Add quake1-info script for retrieving server and player information from Quake 1 game servers. Reports potential DoS amplification factor.

- [NSE] Add unicode library for decoding and encoding UTF-8, UTF-16, CP437 and other character sets to Unicode code points. Scripts that previously just added or skipped nulls in UTF-16 data can use this to support non-ASCII characters.

- When doing a ping scan (-sn), the --open option will prevent down hosts from being shown when -v is specified. This aligns with similar output for other scan types.

- [Ncat] Added support for socks5 and corresponding regression tests.

- [NSE] Add http-ntlm-info script for getting server information from Web servers that require NTLM authentication.

- Added TCP support to dns.lua.

- Added safe fd_set operations. This makes nmap fail gracefully instead of crashing when the number of file descriptors grows over FD_SETSIZE.

- [NSE] Added tls library for functions related to SSLv3 and TLS messages. Existing ssl-enum-ciphers, ssl-date, and tls-nextprotoneg scripts were updated to use this library.

- [NSE] Add sstp-discover script to discover Microsoft's Secure Socket Tunnelling Protocol

- [NSE] Added unittest library and NSE script for adding unit tests to NSE libraries. See unittest.lua for examples, and run `nmap --script=unittest --script-args=unittest.run -d` to run the tests.

- Updated bundled liblua from 5.2.2 to 5.2.3 (bugfix release)

- Added version detection signatures and probes for a bunch of Android remote mouse/keyboard servers, including AndroMouse, AirHID, Wifi-mouse, and RemoteMouse.

- [NSE] Added allseeingeye-info for gathering information from games using this query protocol. A version detection probe was also added.

- [NSE] Add freelancer-info to gather information about the Freelancer game server. Also added a related version detection probe and UDP protocol payload for detecting the service.

- [Ncat] Fixed compilation when --without-liblua is specified in configure (an #include needed an ifdef guard).

- [NSE] Add http-server-header script to grab the Server header as a last-ditch effort to get a software version. This can't be done as a softmatch because of the need to match non-HTTP services that obey some HTTP requests.

- [NSE] Add rfc868-time script to get the date and time from an RFC 868 Time server.

- [NSE] Add weblogic-t3-info script that detects the T3 RMI protocol used by Oracle/BEA Weblogic. Extracts the Weblogic version, as well

- Fixed a bug in libdnet with handling interfaces with AF_LINK addresses on FreeBSD >9 .Likely affected other *BSDs. Handled by skipping these non-network addresses.

- Fixed a bug with UDP checksum calculation. When the UDP checksum is zero (0x0000), it must be transmitted as 1's-complement -0 (0xffff) to avoid ambiguity with +0, which indicates no checksum was calculated. This affected UDP on IPv4 only.

- [NSE] Removed a fixed value (28428) which was being set for the Request ID in the snmpWalk library function; a value based on nmap.clock_ms will now be set instead.

- [NSE] Add http-iis-short-name-brute script that detects Microsoft IIS servers vulnerable to a file/folder name disclosure and a denial of service vulnerability. The script obtains the "shortnames" of the files and folders in the webroot folder.

- Idle scan now supports IPv6. IPv6 packets don't usually come with fragments identifiers like IPv4 packets do, so new techniques had to be developed to make idle scan possible.

- [NSE] Add http-dlink-backdoor script that detects DLink routers with firmware backdoor allowing admin access over HTTP interface.

- The ICMP ID of ICMP probes is now matched against the sent ICMP ID, to reduce the chance of false matches.

- [NSE] Made telnet-brute support multiple parallel guessing threads, reuse connections, and support password-only logins.

- [NSE] Made the table returned by ssh1.fetch_host_key contain a "key" element, like that of ssh2.fetch_host_key. This fixed a crash in the ssh-hostkey script. The "key" element of ssh2.fetch_host_key now is base64-encoded, to match the format used by the known_hosts file.

- [Nsock] Handle timers and timeouts via a priority queue (using a heap) for improved performance. Nsock now only iterates over events which are completed or expired instead of inspecting the entire event set at each iteration.

- [NSE] Update dns-cache-snoop script to use a new list of top 50 domains rather than a 2010 list.

- [NSE] Added the qconn-exec script , which tests the QNX QCONN service for remote command execution.

- [Zenmap] Fixed a crash that would happen when you entered a search term starting with a colon: "AttributeError: 'FilteredNetworkInventory' object has no attribute 'match_'".

- [Ncat] Added NCAT_PROTO, NCAT_REMOTE_ADDR, NCAT_REMOTE_PORT, NCAT_LOCAL_ADDR and NCAT_LOCAL_PORT environment variables being set in all --*-exec child processes.

Programme disponible dans d'autres langues

Avis des utilisateurs

Évaluation des utilisateurs

Permis:

Gratuit

Exigences:

Windows All

Langues:

English

Taille:

25.6MB

Éditeur:

Mis à jour:

Apr 14, 2014

Propre

Signalez le logiciel

Dernière Version

Anciennes versions

Logiciel du développeur

Niveaux de sécurité

Pour éviter tout dommage potentiel à votre appareil et assurer la sécurité de vos données et de votre vie privée, notre équipe vérifie chaque fois qu'un nouveau fichier d'installation est téléchargé sur nos serveurs ou lié à un serveur distant et examine périodiquement le fichier pour confirmer ou mettre à jour son statut. Sur la base de cette vérification, nous définissons les niveaux de sécurité suivants pour tous les fichiers téléchargeables.

Propre

Propre

Il est très probable que ce programme logiciel soit propre.

Nous avons analysé des fichiers et des URL associés à ce programme logiciel dans plus de 60 des principaux services antivirus mondiaux; aucune menace possible n'a été trouvée. Et il n'y a pas de logiciel tiers inclus.

Avertissement

Avertissement

Ce programme est financé par la publicité et peut proposer d'installer des programmes tiers qui ne sont pas nécessaires. Ceux-ci peuvent inclure une barre d'outils, le changement de votre page d'accueil, du moteur de recherche par défaut ou l'installation d'autres programmes tiers. Ceux-ci pourraient être des faux positifs, et nous conseillons à nos utilisateurs d'être prudents lors de l'installation et de l'utilisation de ce logiciel.

Handicapé

Handicapé

Ce logiciel n'est plus disponible en téléchargement. Il est très probable que ce programme soit malveillant ou qu'il présente des problèmes de sécurité ou d'autres raisons.

Soumettre un rapport

Merci !

Votre rapport a été envoyé.

Nous examinerons votre demande et prendrons les mesures appropriées.

Veuillez noter que vous ne recevrez aucune notification concernant toute action entreprise en raison de ce rapport. Nous nous excusons pour tout inconvénient que cela pourrait causer.

Nous apprécions votre aide pour garder notre site web propre et sûr.

Téléchargement gratuit

Téléchargement gratuit

Nmap 7.95

Nmap 7.95 Agnitum Outpost Security Suite 9.1

Agnitum Outpost Security Suite 9.1