Nmap6.45

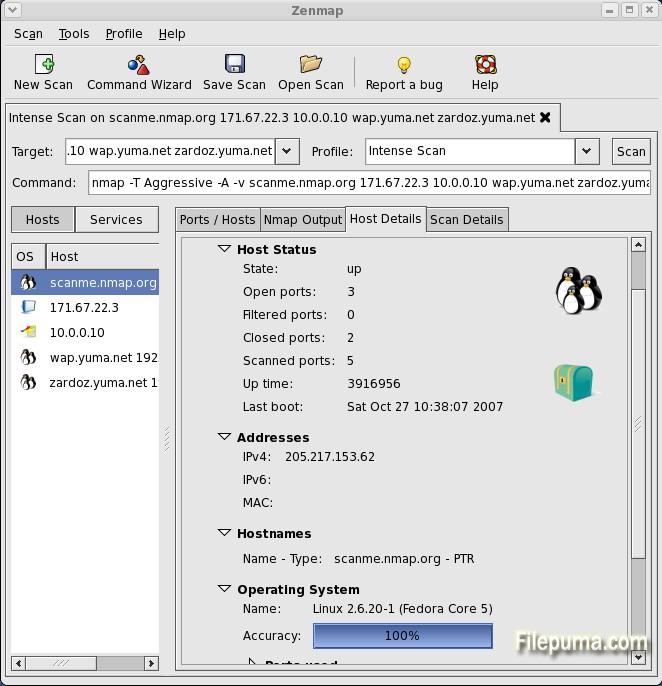

NmapNmap, skrót od Network Mapper, jest szeroko stosowanym, otwartoźródłowym narzędziem zaprojektowanym do odkrywania sieci i audytów bezpieczeństwa. Opracowany przez Gordona Lyona, Nmap jest wykorzystywany przez administratorów sieci, specjalistów ds. bezpieczeństwa i hakerów do skanowania sieci i identyfikacji hostów oraz usług. Jest bardzo skuteczny w inwentaryzacji sieci, zarządzaniu harmonogramami aktualizacji usług oraz monitorowaniu czasu działania hosta lub usługi.

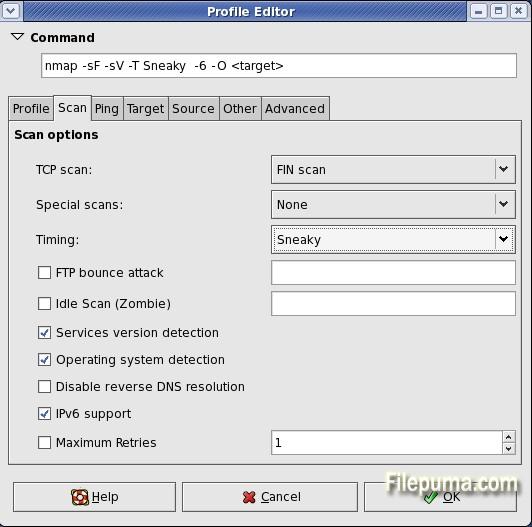

Nmap działa poprzez wysyłanie specjalnie przygotowanych pakietów do wybranych hostów i analizowanie ich odpowiedzi. Ten proces pozwala mu określić status różnych urządzeń w sieci, w tym które porty są otwarte, jakie usługi działają i jakie systemy operacyjne są używane. Nmap obsługuje szeroki zakres technik skanowania, w tym TCP connect, SYN scan, UDP scan i OS detection, co pozwala na dokładną analizę sieci.

Jedną z kluczowych cech Nmap jest jego silnik skryptowy (NSE), który umożliwia użytkownikom automatyzację zadań takich jak wykrywanie podatności, odkrywanie złośliwego oprogramowania i przeprowadzanie zaawansowanego rozpoznania sieci. Skrypty NSE są pisane w Lua, lekkim języku programowania, co pozwala użytkownikom na rozszerzanie funkcjonalności Nmap i dostosowywanie skanów do ich specyficznych potrzeb.

Nmap jest obsługiwany na wielu platformach, w tym Windows, macOS i Linux, co czyni go dostępnym dla użytkowników korzystających z różnych systemów operacyjnych. Jego solidne funkcje i łatwość użycia sprawiają, że Nmap jest niezbędnym narzędziem do oceny bezpieczeństwa sieci i podstawowym elementem wielu zestawów narzędzi do cyberbezpieczeństwa.

Kluczowe funkcje:

- Odkrywanie Hostów: Znajduje aktywne hosty w sieci.

- Skanowanie portów: Skanuje otwarte porty, aby zobaczyć, które usługi są uruchomione.

- Wykrywanie wersji usług: identyfikuje wersje oprogramowania na otwartych portach.

- Wykrywanie OS: Wykrywa system operacyjny i typ urządzenia hosta.

- Nmap Scripting Engine (NSE): Używa skryptów do zadań takich jak wykrywanie podatności i automatyzacja.

- Omijanie firewalli: Omija firewalle i systemy bezpieczeństwa podczas skanów.

- Elastyczne Wyjście: Obsługuje wiele formatów wyników, takich jak tekst, XML i HTML.

- Stealth Scanning: Przeprowadza skanowanie cicho, aby uniknąć wykrycia przez systemy bezpieczeństwa.

- Obsługa IPv6: Działa zarówno z sieciami IPv4, jak i IPv6.

- GUI (Zenmap): Oferuje interfejs graficzny dla łatwiejszego użytkowania.

Co nowego?

- [NSE] Add ssl-heartbleed script to detect the Heartbleed bug in OpenSSL

- [NSE] Fixed an error-handling bug in socks-open-proxy that caused it to fail when scanning a SOCKS4-only proxy.

- [NSE] Improved ntp-info script to handle underscores in returned data.

- [NSE] Add quake1-info script for retrieving server and player information from Quake 1 game servers. Reports potential DoS amplification factor.

- [NSE] Add unicode library for decoding and encoding UTF-8, UTF-16, CP437 and other character sets to Unicode code points. Scripts that previously just added or skipped nulls in UTF-16 data can use this to support non-ASCII characters.

- When doing a ping scan (-sn), the --open option will prevent down hosts from being shown when -v is specified. This aligns with similar output for other scan types.

- [Ncat] Added support for socks5 and corresponding regression tests.

- [NSE] Add http-ntlm-info script for getting server information from Web servers that require NTLM authentication.

- Added TCP support to dns.lua.

- Added safe fd_set operations. This makes nmap fail gracefully instead of crashing when the number of file descriptors grows over FD_SETSIZE.

- [NSE] Added tls library for functions related to SSLv3 and TLS messages. Existing ssl-enum-ciphers, ssl-date, and tls-nextprotoneg scripts were updated to use this library.

- [NSE] Add sstp-discover script to discover Microsoft's Secure Socket Tunnelling Protocol

- [NSE] Added unittest library and NSE script for adding unit tests to NSE libraries. See unittest.lua for examples, and run `nmap --script=unittest --script-args=unittest.run -d` to run the tests.

- Updated bundled liblua from 5.2.2 to 5.2.3 (bugfix release)

- Added version detection signatures and probes for a bunch of Android remote mouse/keyboard servers, including AndroMouse, AirHID, Wifi-mouse, and RemoteMouse.

- [NSE] Added allseeingeye-info for gathering information from games using this query protocol. A version detection probe was also added.

- [NSE] Add freelancer-info to gather information about the Freelancer game server. Also added a related version detection probe and UDP protocol payload for detecting the service.

- [Ncat] Fixed compilation when --without-liblua is specified in configure (an #include needed an ifdef guard).

- [NSE] Add http-server-header script to grab the Server header as a last-ditch effort to get a software version. This can't be done as a softmatch because of the need to match non-HTTP services that obey some HTTP requests.

- [NSE] Add rfc868-time script to get the date and time from an RFC 868 Time server.

- [NSE] Add weblogic-t3-info script that detects the T3 RMI protocol used by Oracle/BEA Weblogic. Extracts the Weblogic version, as well

- Fixed a bug in libdnet with handling interfaces with AF_LINK addresses on FreeBSD >9 .Likely affected other *BSDs. Handled by skipping these non-network addresses.

- Fixed a bug with UDP checksum calculation. When the UDP checksum is zero (0x0000), it must be transmitted as 1's-complement -0 (0xffff) to avoid ambiguity with +0, which indicates no checksum was calculated. This affected UDP on IPv4 only.

- [NSE] Removed a fixed value (28428) which was being set for the Request ID in the snmpWalk library function; a value based on nmap.clock_ms will now be set instead.

- [NSE] Add http-iis-short-name-brute script that detects Microsoft IIS servers vulnerable to a file/folder name disclosure and a denial of service vulnerability. The script obtains the "shortnames" of the files and folders in the webroot folder.

- Idle scan now supports IPv6. IPv6 packets don't usually come with fragments identifiers like IPv4 packets do, so new techniques had to be developed to make idle scan possible.

- [NSE] Add http-dlink-backdoor script that detects DLink routers with firmware backdoor allowing admin access over HTTP interface.

- The ICMP ID of ICMP probes is now matched against the sent ICMP ID, to reduce the chance of false matches.

- [NSE] Made telnet-brute support multiple parallel guessing threads, reuse connections, and support password-only logins.

- [NSE] Made the table returned by ssh1.fetch_host_key contain a "key" element, like that of ssh2.fetch_host_key. This fixed a crash in the ssh-hostkey script. The "key" element of ssh2.fetch_host_key now is base64-encoded, to match the format used by the known_hosts file.

- [Nsock] Handle timers and timeouts via a priority queue (using a heap) for improved performance. Nsock now only iterates over events which are completed or expired instead of inspecting the entire event set at each iteration.

- [NSE] Update dns-cache-snoop script to use a new list of top 50 domains rather than a 2010 list.

- [NSE] Added the qconn-exec script , which tests the QNX QCONN service for remote command execution.

- [Zenmap] Fixed a crash that would happen when you entered a search term starting with a colon: "AttributeError: 'FilteredNetworkInventory' object has no attribute 'match_'".

- [Ncat] Added NCAT_PROTO, NCAT_REMOTE_ADDR, NCAT_REMOTE_PORT, NCAT_LOCAL_ADDR and NCAT_LOCAL_PORT environment variables being set in all --*-exec child processes.

Program dostępny w innych językach.

- Download Nmap

- Télécharger Nmap

- Herunterladen Nmap

- Scaricare Nmap

- ダウンロード Nmap

- Descargar Nmap

- Baixar Nmap

Opinie użytkowników

Ocena użytkownika

Licencja:

Darmowy

Wymagania:

Windows All

Języki:

English

Rozmiar:

25.6MB

Wydawca:

Zaktualizowane:

Apr 14, 2014

Czysty

Zgłoś oprogramowanie

Najowsza wersja

Stare wersje

Oprogramowanie dewelopera

Poziomy bezpieczeństwa

Aby uniknąć potencjalnych szkód dla Twojego urządzenia i zapewnić bezpieczeństwo Twoich danych oraz prywatności, nasz zespół sprawdza za każdym razem, gdy nowy plik instalacyjny jest przesyłany na nasze serwery lub łączony z zdalnym serwerem, a także okresowo przegląda ten plik, aby potwierdzić lub zaktualizować jego status. Na podstawie tych kontroli ustalamy następujące poziomy bezpieczeństwa dla wszelkich plików do pobrania.

Czysty

Czysty

Bardzo prawdopodobne jest, że ten program software'owy jest czysty.

Skanowaliśmy pliki i adresy URL związane z tym programem w ponad 60 wiodących na świecie usługach antywirusowych; nie znaleziono żadnych możliwych zagrożeń. Nie ma także oprogramowania firm trzecich dołączonego do instalacji.

Ostrzeżenie

Ostrzeżenie

Ten program jest wspierany przez reklamy i może oferować zainstalowanie programów stron trzecich, które nie są wymagane. Mogą one obejmować pasek narzędzi, zmianę strony startowej, domyślnej wyszukiwarki lub instalację innych programów stron trzecich. Mogą to być fałszywe pozytywy, a naszym użytkownikom zaleca się ostrożność przy instalacji i korzystaniu z tego oprogramowania.

Niepełnosprawny

Niepełnosprawny

Ten program nie jest już dostępny do pobrania. Jest bardzo prawdopodobne, że ten program jest złośliwy lub ma problemy z bezpieczeństwem lub inne przyczyny.

Złóż raport

Dziękuję!

Twój raport został wysłany.

Dokonamy przeglądu twojej prośby i podejmiemy odpowiednie kroki.

Proszę zauważyć, że nie otrzymasz powiadomienia o żadnych działaniach podjętych w związku z tym raportem. Przepraszamy za wszelkie niedogodności, jakie może to spowodować.

Doceniamy Twoją pomoc w utrzymaniu naszej strony internetowej czystej i bezpiecznej.

Darmowe pobieranie

Darmowe pobieranie

Nmap 7.95

Nmap 7.95 Agnitum Outpost Security Suite 9.1

Agnitum Outpost Security Suite 9.1